ما در شرکت بهبود سامانه های اطلاعاتی فاراد پس از بررسی و آزمودن این استوریج و با استفاده از منابع دیگر به تحیلی کامل از این ذخیره ساز رسیدیم که به شرح ذیل می باشد.

تابستان امسال hpe از نسل 5 استوریج MSA 2050 و 2052 رو نمایی کرد. سیستم های ذخیره ساز جدید MSA با توجه به قیمتی که خریدار پرداخت می کند، و ویژگی های بسیاری که این مدل از استوریج دارا می باشد. توانسته سهم بزرگی را از استوریج های entry level را به خود اختصاص دهد (با بیش از 500000 فروش). استوریج های MSA مدت زمان طولانی است در بین استوریج های entry level به قابل اعتماد بودن و استفاده آسان شناخته شده است. استوریج خانواده MSA 2050 با توجه به ویژگی هایی که دارا می باشد ، می تواند بیش از 200k IOPS را پشتیبانی نماید که MSA 2050 قطعا میتواند با استوریج های خارج از کلاس خود رقابت نماید.

Hpe ویژگی های جدیدی را نسبت به نسخه های قدیمی MSA در همان شاسی ارائه نموده است. در استوریج MSA 2050 می توان درایو های HDD به همراهSSD Pools یا SSD caching استفاده نمود. در حالی که MSA 2052 همراه با لایسنسی که شامل دو درایو SSD برای استفاده از performance tiering می باشد ارائه میشود . در سناریو cache ، مشتریان به طور معمول از دو درایو SSD و معمولا از چهار SSDs برای teiring استفاده می نمایند . فاراد در این برسی تمرکز خود را در MSA 2052 با چهار SSDs برای Tiering قرار میدهیم.

MSA 2052 تمام اتصالات مورد نیاز برای یک کسب کار دارا می باشد می تواند با ارائه Fibre Channel (8/16) یا iSCSI 10GbE ports برای هر کنترلر پشتیبانی نماید. با توجه به طراحی و نیاز شما میتوان همه پورتها FC و یا iSCSI باشد. HPE به مشتریان خود پیشنهاد می دهد که به صورت متناوب از ترکیبی FC و iSCSI استفاده نمایند. از دو پورت FC برای local FC و دو پورت iSCSi برای remote replication استفاده می شود. درقسمت میانی دستگاه کنترل ها به صورتActive/Active قرار گرفته است. شاسی ما دارای 24-bay 2.5″ SAS backplan ، که نسبتا معمول است .

اگر فضای مورد نیاز شما زیاد است می توانید از گزنیه های LFF استفاده نمایید. خانواده MSA با JBODs (enclosure) که میتواند LFF یا SFF باشد .در ضمن می توان هارد دیسک های LFF را در Auto teiring استفاده نمود به این صورت که داده هایی که استفاده بیشتری دارند (hot data) در درایو های SSD و داده های که از آنها استفاده کمتری میشود (cold data) برای صرف جویی در هزینه از هارد دیسک های LFF استفاده نمود.

در MSA 2052 ، 1.6 TB فضای ذخیر سازی SSD و تمام لایسنس های نرم افزاری در آن قرار داده شده و برای استفاده اماده است. اگر برای MSA 2050 نیاز به درایو های SSD ، برای cache و auto tiering باشد، نیاز به تهیه لایسنس های مرتبط می باشید . این کار بسیار ساده می باشد درایو های SSD را به دستگاه اضافه نموده و لایسنس Caching و Auto tierin را به آن اضافه می کنیم. تمای این فرایند ها به صورت خودکار می باشد.MSA تمامی این کارها ( تغییر workload ) به صورت اتوماتیک انجام می دهد و کاربر نیاز به هیچ گونه طراحی برای استفاده از این ویژگی ندارد. همچنین MSA دارای virtualized snapshots برای ریکاوری سریع و محافظت از داده ها می باشد. MSA همچنین از remote replication برای disaster recovery در site های متفاوت پشتیبانی میکند.

MSA 2052 ای که در حال برسی آن هستیم با 800GB SSD و 1.2TB 10K HDD پیکربندی شده است. درایو ها در دو pools پیکربندی شده اند که هر pool متعلق به یک کنترلر میباشد. Pool ها شامل 10 HDDs و 2 درایو SSDs برای Tier performance میباشند.

HPE MSA 2052 Specifications

- Drive description: Up to 192 SFF SSD/SAS/MDL SAS or 96 LFF SSD/SAS/MDL SAS maximum including base array and expansion, depending on model

- Max. drive type:

- 10 TB 12G 7.2K LFF dual-port MDL SAS HDD

- 1.8 TB 12G 10K SFF dual-port SAS HDD

- 2 TB 12G 7.2K SFF dual-port MDL SAS HDD

- 3.2 TB SFF SSD

- Max. raw capacity:

- Supported 614 TB SFF/960 TB LFF maximum raw capacity

- Including expansion, depending on model

- Storage expansion options:

- HPE MSA 2050 LFF Disk Enclosure

- HPE MSA 2050 SFF Disk Enclosure

- Host interface options:

- 8 Gb/16 Gb FC 8 ports per system or

- 1GbE/10GbE iSCSI 8 ports per system

- Storage controllers: 2 controllers, active/active

- SAN backup support

- RAID levels: 1, 5, 6, 10

- HPE Systems Insight Manager (SIM) support

- Compatible operating systems

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012

- VMware

- HP-UX

- Red Hat Enterprise Linux

- SUSE Linux

- Clustering support: Windows, Linux, HP-UX

- Form factor: 2U base array, 2U LFF or SFF disk enclosures

طراحی و ساخت:

استوریج ، MSA 2052 که برای بررسی انتخاب شده 2U از فضای رک شما را اشغال می کندو می توان از 24 عدد درایو 2.5 اینچی بر روی آن استفاده نمود.

در فضای پشت دستگاه دو کنترلر در وسط قرار گرفته اند و در طرفین دو کنترلر منبع های تغذیه قرار گرفته است. بر روی کنترلر ها از سمت چپ 4 پورت با سرعت بالا برای ارتباط با هاست ، وجود دارد که می تواند فیبر یا 10GbE یا ترکیبی از هردو ( 2 FC و iSCSI 2) باشد. و در زیر این پورت های miniUSB CLI قرار گرفته .در سمت راست پورت miniUSB پورت های اترنت برای مدیریت استوریج و یک پورت SAS expansion برای اضافه کردن enclosure وجود دارد. مدیریت :

مدیریت :

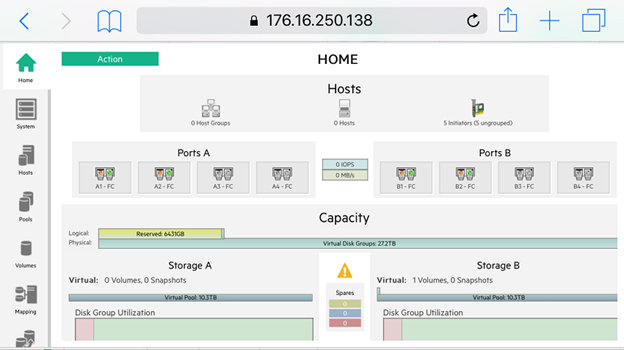

رابط گرافیکی MSA هنوز هم برای کسانی که در گذشته مدیریت استوریج را انجام داده اند آشنا می باشد. حتی برای کسانی که در زمینه استوریج تازه کار هستند متوجه می شوند که محیط HTML5 آن بسیار ساده و به دور از پیچیدگی می باشد. در صفحه اصلی مدیریت کاربران تمام اطلاعات لحظه ای سیستم را به صورت خلاصه مشاهده می نمایند که شامل هاست های متصل ، سرعت لحظه ای انتقال ، پورت متصل ،فضای ذخیره سازی ، و همچنین بهره وری سیستم است . این رابط گرافیکی با طیف گستره ای از مرور گر ها سازگار است و نیاز به نصب هیچ برنامه ای اضافی نیست. کاربران حرفه ای همچنین می توانند در محیط CLI با طیف گسترده ای از دستورات استورج را مدیریت نمایند.

با نگاهی به رابطه کاربری ،در سربرگ هاست اجازه دسترسی به تمام هاست های قابل مشاده را دارید . از اینجا میتوانید LUN ها را به هاست های مورد نظر باپورت های scsi یا fc Map, نمود یا به سادگی ان را تغییر داده یا به اشتراک بگذارید.

با استفاده از سربرگ POOLS کاربر میتواند storage pools ها را مشاهده ، تغییر یا مدیریت نماید ، که در مثال ما دو storage pool (تقسیم شده بین هر کنترلر) و هر POOL شامل یک گروه از درایو های SSD با RAID1 و همچنین گروهی از هارد ها با RAID6 میباشد.

در پایین صفحه مدیریت میتوانید سلامت درایو هایی که در disk group ها قرار گرفته اند مشاهده نمود . و همچنین میتوان فضای مورد استفاده را به تفکیک tire level ها مشاهده و محل قرار گیری فعلی دیتا را مشخص نمود.

در سربرگ Volumes (همانطور که از نامش بر می آید) جایی که شما قادر به ایجاد و ذخیره سازی اطلاعات هستید. شما قادر به ایجاد Volume(LUN) های مختلف و اختصاص دادن ان به pool مورد نظر در همان لحظه می باشید.

تقریبا تمام امکانات در نسخه مرور گرهای موبایل نیز ارائه شده که در این مورد مرورگر گوشی ایفون مورد بررسی قرار گرفته است. با توجه به اینکه رابط کاربری کوچک شده ولی همچنان تمامی گزینه ها به خوبی قابل مشاهده می باشد . توجه داشته باشید که به طور معمول MSA از مرور گرهای موبایل پشتیبانی نمی کند اما بیشتر قابلیت آن در اینجا به خوبی قابل استفده می باشد.

عملکرد استوریج MSA 2052 با برنامه Microsoft SQL Server OLTP به همراه بار کاریه TPC-C شبیه سازی شده است. در هر سناریو LUN بر روی مجموعه از دیسک ها که روی آن دو درایو SSD با RAID 1 ، است قرار دارد. دو LUNs بر روی دو کنترلر بالانس می شوند.در هر POOL به صورت اختصاصی SSD پیکر بندی شده است تا سرعت پردازش داده در این تست را بهبود ببخشد. تمامی تست ها بر روی دو پورت 16 Gb FC انجام می شود. در این آزمایش ما دو تنظیم متفاوت برای درایو های SSD قرار دادیم. اولین تنظیم شامل 3.2 TB (1.6TB قابل استفاده) فضای خام چهار SSD 800GB است.

دومین تنظیم شامل 6.4 TB ( 3.6 TB قابل استفاده) فضای خام چهار SSD 1600GB است. با توجه به قیمت درایور های SSD اکثر کاربران استوریج MSA از درایو های با فضای کمتر استفاده می کنند . ما از هر دو SSD برای نشان دادن توانای کنترلر ها استفاده می کنیم. اوج بار کاری بر روی 6 VMs قرار دارد و CPUs کنترلرها در حال استفاده از حدود 80 درصد از توان خود هستند.

HPE MSA 2052 از هر دو SSD cache و tiering SSD ساپورت می نماید . در این بررسی تمرکز ما به طور کامل بر عملکرد tiering است. cache SSD فقط خواندنی است، بنابراین فقط فعالیت خواندن سریعتر می شود. tiering از تسریع خواندن و نوشتن پشتیبانی می کند. همانطور که ممکن است انتظار داشته باشید، حافظه cache در هر pool را فقط با یک SSD میتوان فعال کنید، در حالیکه R / W tiering نیاز به حداقل دو SSD در RAID1 (یا 3-4 SSD برای RAID5 / 6). SSD های اضافی هزینه قابل توجه ای را به قیمت کلی SAN اضافه می کنند.

SQL Server Performance

هر ماشین SQL server بر روی دو vDisk تنظیم شده است. 100 GB فضا برای boot و سیستم عامل و 500 GB فضا برای دیتا بیس و log در تظر گرفته شده است.برای هر ماشین 16 vCPU و 64 GB رم و LSI Logic SAS SCSI controller اختصاص داده شده است .

این آزمایش بر روی SQL Server 2014 که بر روی سیستم عامل windows server 2012 R2 نصب شده است و بر اساسQuest’s Benchmark Factory for Databases که برای تست دیتا بیس های بزرگ طراحی شده است انجام شده است.

SQL Server Testing Configuration (per VM)

Windows Server 2012 R2

Storage Footprint: 600GB allocated, 500GB used

SQL Server 2014

Database Size: 1,500 scale

Virtual Client Load: 15,000

RAM Buffer: 48GB

Test Length: 3 hours

2.5 hours preconditioning

30 minutes sample period

SQL Server OLTP Benchmark Factory LoadGen Equipment

Dell PowerEdge R730 Virtualized SQL 4-node Cluster

Eight Intel E5-2690 v3 CPUs for 249GHz in cluster (two per node, 2.6GHz, 12-cores, 30MB Cache)

1TB RAM (256GB per node, 16GB x 16 DDR4, 128GB per CPU)

4 x Emulex 16GB dual-port FC HBA

4 x Emulex 10GbE dual-port NIC

VMware ESXi vSphere 6.5 / Enterprise Plus 8-CPU

عملکرد SQL server با دو تنظیم متفاوت را مورد سنجش قرار دادیم. یک تنظیم با چهار عدد SSD 800 GB در حالی که تنظیم دیگر با چهار عدد SSD 1.6 TB استفاده می نمایند. با توجه به حجم SSD ها متوجه می شویم به تنظیم اول می توان 2 ماشین و تنظیم دیگر 4 ماشین را اختصاص بدهیم. SSD های به کار گرفته شده از یک سری می باشند و عملکرد یکسانی را دارا هستند.در دو ماشین در حدود 6308 TPS را اندازه گیزی کردیم در چهار ماشین دیگر در حدود 12,554 TPS اندازگیری شد تقریبا 2 برابر 2 ماشین اول.

با توجه به زمان تاخیر متوجه عملکرد درخشان استوریج MSA 2052 می شویم. دو ماشینی که بر روی درایو های 800 GB قرار دارند در حدود 9.8 ms تاخیر دارند با افزایش بار کاری در درایو های 1.6 TB تاخیر در حدود 35.25 ms است که بسیار خوب است.

هنگامی که به آرایه های ذخیره سازی مورد ارزیابی قرار داده می شود، تست با برنامه واقعی بهترین راه ارزیابی استوریج می باشد تا به صورت مصنوعی زیرا نمایشی از بار واقعی نمی باشد.ما این تست ها را درطیف مختلفی از پروفایل های تست مختلف انجام دادیم.از جمله دیتابیس و VDI و به برنامه تست IO و برای تست از سرور های Dell PowerEdge R730 استفاده می کنیم

Profiles:

- 4K Random Read: 100% Read, 128 threads, 0-120% iorate

- 4K Random Write: 100% Write, 64 threads, 0-120% iorate

- 64K Sequential Read: 100% Read, 16 threads, 0-120% iorate

- 64K Sequential Write: 100% Write, 8 threads, 0-120% iorate

- Synthetic Database: SQL and Oracle

- VDI Full Clone and Linked Clone Traces

HPE MSA 2052 به خوبی در اولین تست مصنوعی ما با بلاک سایز 4 K به صورت خواندنی ظاهر شد. 187 K IOPS را زیر 1 ms پشت سر گذاشت ، این تست بیش از200K IOPS را طی می کند. حداکثر 233K IOPS را طی می کند با میانگین تاخیر 16.2ms

عملکرد استوریج MSA 2052 با داده های 4K تصادفی نوشتن بسیار خوب بود. 90K IOPS را زیر 1ms پاسخ داد .که درنهایت 110K IOPS را با تاخیر 14ms طی کرد.

HPE MSA 2052 به خوبی با انتقال داده های بزرگ رفتار می کند . همانطور در تست داده های خواندی ترتیبی با بلاک سایز 64K مشاهده می کنید MSA 2052 می تواند با عملکرد ، 5000 IOPS را زیر 1ms ارائه دهد و در نهایت 24K IOPS را در حدود 20.8ms پاسخگو باشد. در مدت زمان خواندن حداکثر پهنای باند آن 1.53GB به دست آورد.

\MSA 2052 با داده ترتیبی بزرگ هیچ گونه مشکلی را ندارد. با تاخیر،میانگین زمانی کمتر 0.25ms توانست 7800 IOPS را پاسخگو باشد، توانست 9200 IOPS با پهنای باند 572 MB/s دارا باشد.

SQL server توانست 170K IOPS را زیر 1ms انجام دهد و به حداکثر 195K IOPS را با تاخیر 4.89ms برسد.

SQL server با بار کاریه 90% خواندن و 10% نوشتن توانست با تاخیر زیر یک میلی ثانیه 160k IOPS را پاسخگو باشد. و حداکثر 184k IOPS را به میانگین 5.3ms برسد.

بانگاهی به SQL server با بار کاریه 80% خواندن و 20% نوشتن توانست با تاخیر زیر یک میلی ثانیه 145k IOPS را پاسخگو باشد. و حداکثر 166k IOPS را به میانگین 6.1ms برسد.

Oracle توانست 170K IOPS را زیر 1ms انجام دهد و به حداکثر 195K IOPS را با تاخیر 4.89ms برسد.

با افزایش خواندن بارکاری به 90% خواندن و 10% نوشتن توانست با تاخیر زیر یک میلی ثانیه 160k IOPS را پاسخگو باشد. و حداکثر 184k IOPS را به میانگین 3.3ms برسد.

با کاهش خواندن به 80% خواندن و 20% نوشتن MSA 2052 توانست با تاخیر زیر یک میلی ثانیه 145k IOPS را پاسخگو باشد و حداکثر 166k IOPS را به میانگین 6.1ms برسد ، عملکرد خوبی داشته باشد.

با نگاه به مشخصات بوت VDI Full-Clone متوجه می شویم 65K IOPS را با تاخیر زیر 1ms انجام می دهد. حداکثر 116K IOPS با تاخیر زمانی 8.9ms انجام میدهد.

در هنگام login ابتدایی 31K IOPS را در حدود 1ms پاسخگو می باشد قبل از رسیدن 16ms تاخیر 32k IOPS میرسد.

جمع بندی:

MSA سال ها است برای کسب کارهای کوچک ومتوسط عرضه شده است. در حالی که در بازار با توجه به عملکرد و کارایی درایو های SSD علاقه مندی بیشتری از گذشته وجود دارد و در بیشتر کسب کارها عملکرد و قیمت دو فاکتور اساسی می باشد. با توجه به عملکرد های بالا و گذشته استوریج MSA که به قابل اعتماد بودن و سادگی در کار مشهور است و مناسب بودن این ذخیره ساز برای اکثر کسب کارهای کشورمان به این نتیجه می رسیم که استوریج MSA 2052 هم عملکرد مناسبی را دارا است و مقرون به صرفه است و می تواند نیاز خیلی از سازمان ها و شرکت ها را را براورده سازد و از over designهای مرسوم جلوگیری نماید.

هر چند نباید از عملکرد چشم پوشی کنیم . در تست های بالا به 200K IOPS با بلاک سایز های 4K رسیدیم که نامطلوب نیست. حتی در تست به صورت مصنوعی به IOPS بیشتر از 200K با تاخیر زمانی زیر 1ms رسیدیم البته باید توجه داشت تست به صورت مصنوعی همه ویژگی های استوریج را نمی توان آشکار ساخت.

به طور کلی قیمت استوریج MSA 2052 با دو درایو SSD وتمام لاینس ها در حدود 10 هزار دلار می باشد. و با ترکیب درایو SSD و هارد دیسک های ارزان قیمت می تواند عمل کرد بسیار مناسبی داشته باشد با توجه به عملکرد و قیمت نمی توان هیچ استوریجی را با MSA 2052 مقایسه نمود ، ولی هنوز هم در بسیاری از کسب کارها عملکرد مهمتر از قیمت می باشد و نیاز به استوریجی با توانای ساپورت IO بیشتری می باشد پس نباید نگران باشید ،زیرا MSA 2052 یک راهکار بسیار مقرون به صرفه و کارا را ارائه می دهد.

منبع : technet24.ir

:: برچسبها:

عملکرد استوریج HP MSA 2052 ,

استوریج HP MSA 2052 ,

استوریج MSA 2050 ,

MSA 2052 ,

قیمت استوریج ,

انواع استوریج ,

نصب استوریج ,

,

:: بازدید از این مطلب : 81

|

امتیاز مطلب : 5

|

تعداد امتیازدهندگان : 1

|

مجموع امتیاز : 1